ENGINEERINGNET.BE - Door die zwakke beveiliging is de contactloze autosleutel gemakkelijk te klonen. Dit onderzoek toont bovendien aan dat ook de tweede versie van de Tesla Model S-sleutel gemakkelijk te klonen was.

Moderne auto’s zijn uitgerust met een startonderbreker, die voorkomt dat iemand zomaar met de auto aan de haal gaat. Om de auto te kunnen starten, is identificatie via radiogolven nodig. Sinds 1995 zijn dergelijke systemen verplicht in alle motorvoertuigen verkocht in de Europese Unie.

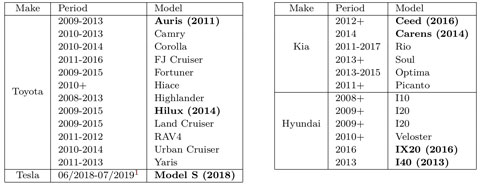

Deze nieuwe studie toont aan dat er problemen zijn met de beveiliging van startonderbrekers op basis van het DST80-encryptiealgoritme dat wordt gebruikt door Toyota, Kia, Hyundai en Tesla. De onderzoekers toonden aan dat de cryptografische codes die in de getroffen systemen worden gebruikt, zijn afgeleid van gemakkelijk te achterhalen codes, geheime constanten genaamd, en/of openbare informatie, zoals het serienummer van de autosleutel. Iedereen die in de buurt van de autosleutel kan komen, kan met behulp van een ontvanger voor radiogolven in enkele seconden tijd de cryptografische code achterhalen en de startonderbreker omzeilen.

Professor Bart Preneel van COSIC aan de KU Leuven: "De sleutel van de Tesla Model S was kwetsbaar voor een downgrade-aanval, waardoor we maar de helft van de cryptografische code nodig hadden om de autosleutel via een ouder, onbeveiligd cijfer aan de praat te krijgen. Een aanvaller kan de contactloze sleutel dus dat onbeveiligde cijfer laten gebruiken om de volledige code in enkele seconden achterhalen."

Het probleem werd ontdekt in een nieuwe versie van de Tesla Model S-sleutel die werd uitgebracht na een eerder beveiligingsprobleem dat het team ontdekte. Tesla loste het downgradeprobleem in augustus 2019 op via een draadloze software-update.

Lennert Wouters, de eerste auteur van het onderzoek: "We hebben ook Toyota, Kia en Hyundai op de hoogte gebracht en hen elk een individueel rapport bezorgd. Alle betrokken fabrikanten reageerden snel. Op hun vraag hebben we enkele geheime constanten in de sleutelafleidingsalgoritmen in ons artikel aangepast om misbruik van ons onderzoek te voorkomen. Daarnaast hebben we Texas Instruments ingelicht over onze intentie om het DST80-encryptiealgoritme te publiceren en hen de nodige details bezorgd."

Deze laatste heeft inmiddels de beschrijving van zijn DST40- en DST80-producten aangepast: deze verwijzen nu door naar andere producten die de internationaal erkende Advanced Encryption Standard gebruiken.