ENGINEERINGNET - Ruim vier jaar na de ontdekking van de Stuxnet-worm, een van de meest geavanceerde en gevaarlijkste schadelijke programma's ooit en algemeen gezien als het eerste cyberwapen, is het verhaal erachter nog steeds in nevelen gehuld.

Een van de belangrijkste vragen is: wat waren de exacte doelstellingen van de hele Stuxnet-operatie?

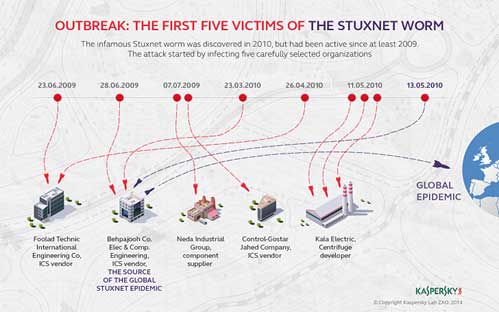

Na het analyseren van ruim 2.000, in een periode van twee jaar verzamelde Stuxnet-bestanden, kunnen onderzoekers van Kaspersky Lab de eerste slachtoffers van de worm identificeren.

In eerste instantie waren beveiligingsonderzoekers ervan overtuigd dat de hele aanval een gericht karakter had. De code van de Stuxnet-worm zag er professioneel en exclusief uit; er was bewijs dat extreem kostbare zero-day kwetsbaarheden werden gebruikt.

Het was tot voor kort echter niet bekend wat voor soort organisaties als eerste werden aangevallen en hoe de malware uiteindelijk exact wist door te dringen tot de centrifuges voor uraniumverrijking in de specifieke, uiterst geheime faciliteiten.

Nieuwe analyse

Een nieuwe analyse van malwarebestrijder Kaspersky Lab werpt licht op deze vragen. De vijf aanvankelijk aangevallen organisaties zijn alle actief in de ICS-sector in Iran; ze ontwikkelen ICS (Industrial Control Systems) of leveren materialen en onderdelen hiervoor.

De als vijfde aangevallen organisatie is de meest intrigerende, aangezien deze, naast andere producten voor industriële automatisering, centrifuges produceert voor uraniumverrijking. Dit is precies het soort apparatuur dat als belangrijkste doelwit van Stuxnet werd beschouwd.

Blijkbaar verwachtten de aanvallers dat deze organisaties data zouden uitwisselen met hun klanten (waaronder faciliteiten voor uraniumverrijking), en dat ze op deze manier de malware bij hun doelwitten naar binnen konden sluizen. De resultaten lijken er op te wijzen dat dit plan inderdaad is geslaagd.

"Analyses van de professionele activiteiten van de eerste organisaties die ten prooi vielen aan Stuxnet geven ons een beter begrip van de planning van de hele operatie. Het komt het er op neer dat dit een schoolvoorbeeld is van een supply chain aanvalsvector, waarbij de malware indirect wordt afgeleverd bij het uiteindelijke doelwit, via netwerken van partners waar deze organisatie mee samenwerkt", aldus Alexander Gostev, Chief Security Expert bij Kaspersky Lab.

Niet alleen via besmette USB-geheugensticks

Deskundigen van Kaspersky Lab deden nog een andere interessante ontdekking: de Stuxnet-worm verspreidde zichzelf niet alleen via besmette USB-geheugensticks die op pc's werden aangesloten.

Dat was de initiële theorie, die verklaarde hoe de malware kon binnendringen op plaatsen zonder rechtstreekse internetverbinding.

Analyses van tijdens de allereerste aanval verzamelde gegevens toonden echter aan wanneer de eerste sample van de worm (Stuxnet.a) werd gecompileerd: slechts enkele uren voordat deze opdook op een pc in de eerste aangevallen organisatie.

Dit strakke tijdschema maakt het moeilijk voor te stellen dat een aanvaller er in slaagde om in slechts enkele uren de sample te compileren, op een USB-stick te zetten en af te leveren bij het doelwit.

Het is een redelijke aanname dat de criminelen achter Stuxnet in dit specifieke geval andere technieken gebruikten dan een USB-infectie.

Nieuw boek

De meest recente technische informatie over een aantal voorheen onbekende aspecten van de Stuxnet-aanval zijn te lezen in een nieuw boek - "Countdown to Zero Day" - van journalist Kim Zetter. Het boek bevat niet eerder openbaar gemaakte informatie over Stuxnet. Een deel van deze informatie is gebaseerd op interviews met leden van het Kaspersky Lab Global Research and Analysis Team (GReAT).